ノーコードツール普及の背景とセキュリティ対策の重要性

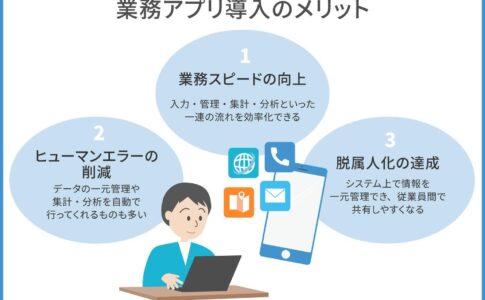

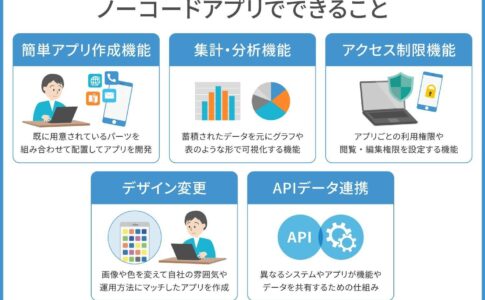

近年、多くの企業が業務改善とデジタルトランスフォーメーション(DX)推進の一環として、ノーコードツールの導入を検討・実施しています。ノーコードとは、従来のようにプログラミングを必要とせず、GUIベースでアプリケーションを開発・運用できる仕組みのこと。たとえばワークフロー管理、申請システム、データベース管理ツールなど、これまでエンジニアが担ってきた業務アプリの構築が、非エンジニアの業務部門でも可能になるという大きなメリットがあります。

この技術革新により、「自分たちの業務に本当にフィットするアプリを、自らの手で柔軟に作りたい」と考える現場主導の業務改善が活性化しました。特に中堅・中小企業では、開発リソースが限られている中でノーコードの導入が急増しています。

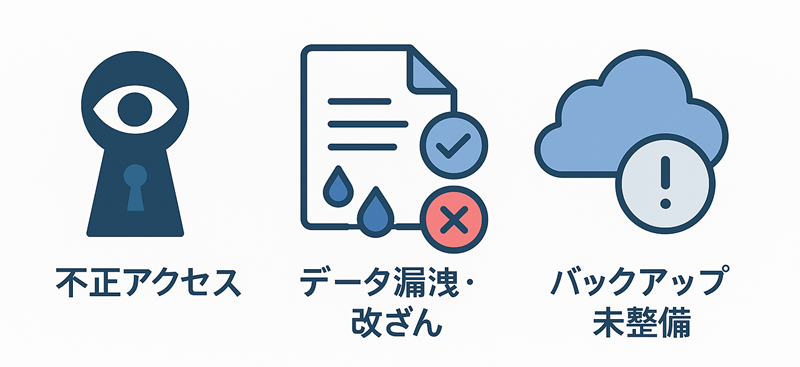

しかし、その一方でノーコードの「手軽さ」が仇となり、セキュリティ対策が後回しにされがちである点が問題視されています。たとえば、

- 権限設定の誤りにより、誰でも閲覧・編集できる状態で運用されている

- 機密情報が平文で保存されており、暗号化やマスキングが未対応

- アプリの変更・削除が容易で、バックアップ体制が整っていない

といったセキュリティリスクが実際に発生しています。

特に、社内で構築した業務アプリが重要な情報を扱う場合、セキュリティ対策が甘いと、重大な情報漏洩や外部からの不正アクセスを招く恐れがあります。そしてそれは、会社の信用やビジネスそのものを脅かしかねません。

ノーコードアプリに潜む主なリスクとは?

ノーコードは「誰でも開発できる」ことが魅力ですが、それは同時に「誰でも誤設定や管理ミスを起こし得る」ことを意味します。ここでは、代表的な4つのセキュリティリスクを取り上げ、なぜセキュリティ対策が必要なのかを解説します。

1. 認証・認可の甘さによる不正アクセス

多くのノーコードツールでは、初期設定のままアプリを公開すると「すべてのユーザーが全データにアクセスできる」状態になることがあります。これは業務効率を優先した結果でもありますが、パスワード管理の不備やゲストユーザーの無制限アクセスにより、社外の第三者に情報が漏れるリスクが生まれます。

たとえば、社内ポータルで従業員の個人情報が含まれる人事アプリを作成した場合、適切な認証と認可がなければ、社内全員どころか外部にも公開される可能性があるのです。

このリスクに対しては、「ロールベースアクセス制御(RBAC)」の導入や、特定ユーザー・特定グループに対する閲覧・編集権限の細分化といった対策が必要です。

2. データ漏洩・改ざんのリスク

ノーコードで作成されたアプリケーションでは、フォームを通じて集めたデータがそのまま可視化・保存されることが一般的です。しかし、これらのデータが暗号化されていなかったり、通信がHTTPSで保護されていなかった場合、第三者に盗聴・改ざんされるリスクがあります。

特に、外出先からノートPCやスマホで操作できるように設定している企業では、通信経路の保護が不十分な場合が多く、公衆Wi-Fiやフリーアクセスポイントからの中間者攻撃(MITM)によってデータが漏洩する恐れもあります。

こうしたリスクを防ぐためには、TLS通信の強制化や、機密フィールドのマスキング・ハッシュ化、さらに多要素認証の導入といった対策が不可欠です。

3. バックアップ/リカバリ体制の未整備

ノーコードで作成されたアプリが障害を起こした場合、復旧手段がなければ業務が完全にストップしてしまいます。しかしながら、多くのノーコード利用者は、バックアップ機能を「あるものの設定していない」「そもそも意識していない」状態で利用しています。

このような場合に備え、定期的にバックアップを取得し、リカバリテスト(実際に復元できるかの検証)を行うことが重要です。ツールによっては自動バックアップ機能を提供しており、これを活用すればヒューマンエラーやシステム障害からの迅速な復旧が可能となります。

このように、ノーコードの導入は業務の柔軟性を高める一方で、導入時点からのセキュリティ設計と運用ポリシーの明確化がなければ、思わぬ事故につながるリスクがあります。

まず最も基本かつ効果的なセキュリティ対策である「アクセス権限の設計(RBAC)」について詳しく解説していきます。

ベストプラクティス①:アクセス権限の設計と運用

ノーコードツールのセキュリティを強化するうえで、最初に着手すべきは「アクセス権限の適切な設計」です。システムに誰がどのような操作をできるのかを明確にすることで、情報漏洩や誤操作のリスクを大幅に低減できます。

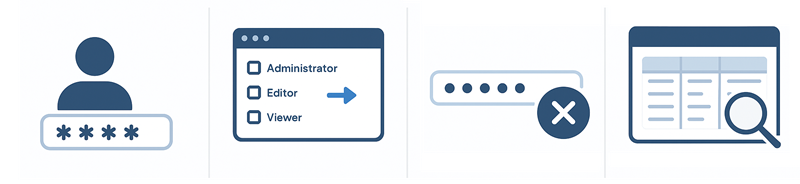

ロールベースアクセス制御(RBAC)の導入

「ロールベースアクセス制御(RBAC:Role-Based Access Control)」とは、役職や業務内容に応じてあらかじめ定義された「ロール(役割)」に権限を紐づけ、それをユーザーに割り当てる方法です。

たとえば、以下のような構成が一般的です:

- 管理者ロール:アプリ作成、設定変更、ユーザー管理、全データ閲覧可

- 一般ユーザーロール:データ入力、編集、一部の閲覧のみ可能

- 閲覧者ロール:データの閲覧のみ可能、編集不可

RBACのメリットは、ユーザー個別ではなく「ロール単位」での権限管理ができるため、管理負荷を大幅に削減できる点にあります。ノーコードツールであっても、多くはRBACに近い構造を持っているため、セキュリティ対策としてまずこの設計からスタートするのが望ましいです。

個人・フィールド単位での細かな制御が鍵

さらに一歩進めると、個別のユーザーや特定のフィールド(項目)単位で閲覧・編集権限を調整する機能の活用が効果的です。たとえば:

- 顧客情報を管理するアプリ内で、担当者は「氏名」「メールアドレス」を編集可能だが「契約金額」「振込先情報」は閲覧のみで編集不能

- 経理部門でなければ、顧客の「口座番号」項目を見ることができない

このような設定は、ヒューマンエラーによる情報漏洩や誤操作を防ぐだけでなく、内部統制の観点からも非常に有効です。

最小権限の原則(PoLP)の実践

「最小権限の原則(Principle of Least Privilege)」とは、ユーザーに対して必要最小限の権限のみを付与するという考え方です。たとえ管理者であっても、日常業務では通常ロールを使い、必要時のみ昇格する「一時的管理権限」などを用意すると、攻撃された際の被害範囲を最小限に抑えることができます。

ノーコードツール上でも、この考えをベースに、日常的な作業と管理操作を分離する設計が求められます。

定期的な権限レビューと監査ログの活用

導入当初には高かったセキュリティ対策への意識も、運用が進むうちに様々な問題の中に埋もれてしまい、設定済みのアクセス権限が運用とともに変化して、いつのまにか適切でないアクセス権限になっていたりします。

しかしこれは大きなセキュリティリスクをはらんでいます。たとえば異動や退職によって不要な権限を持ったままのユーザーが残っていると、内部不正や不注意による事故の原因となります。

そのため、少なくとも四半期に一度程度の頻度で、ユーザーとロールの見直しを実施することが重要です。また、ツールに備わっている監査ログ(アクセス履歴・変更履歴)を活用し、不審な挙動や権限の濫用をチェックする体制を整えましょう。

次章では、より具体的なセキュリティ対策「データ保護と暗号化」について取り上げます。パスワード管理や多要素認証の導入といった、実践的な保護方法について詳しくご紹介します。

ベストプラクティス②:データ保護と暗号化

ノーコードツールで業務アプリを構築する際、もう一つ見落とされがちなのが「データ保護」の観点です。特に機密性の高い情報(個人情報、財務データ、顧客との契約内容など)を取り扱う場合、ツール内にどのような対策が講じられているか、そしてユーザーがそれをどう活用するかが問われます。

ノーコードであっても実践できる具体的な「データ保護と暗号化」のポイントを紹介します。

機密情報の保護:フィールド単位でのマスキング・ハッシュ化

多くのノーコードツールでは、データベースの構成や保存形式が隠蔽されているため、「保存されるデータの中身」に対する注意が軽視されがちです。しかし、社外秘の情報や個人情報などを取り扱う際には、フィールド(項目)ごとに機密度を見極め、適切な対策を講じることが求められます。

以下のような手法が有効です:

- マスキング表示:画面上に「●●●●●」や「****」と表示させ、データを直接見えないようにする(例:パスワード、口座番号)

- ハッシュ化:不可逆変換により、情報そのものを保存しない(例:個人ID、トークン識別子)

- フィールドごとの閲覧制限:特定のユーザーのみ該当項目を表示・編集できるよう設定する

これらの対策を組み合わせることで、外部からの攻撃や内部不正に備えた堅牢なデータ設計が可能となり、セキュリティ対策としての有効性を高めます。

パスワード管理の徹底と認証強化

認証の甘さは、セキュリティ事故の最大の要因の一つです。特にノーコードツールは社内の複数人で同時利用されるケースが多く、パスワードの共有や使い回しが頻発しやすい環境にあります。

このような問題を防ぐために、以下のような対応が推奨されます:

- ユーザーごとのアカウント発行とログイン管理:共通IDの使用を避け、責任所在を明確にする

- 強度の高いパスワードポリシーの適用:英数字・記号を組み合わせた12文字以上の複雑なパスワード

- 定期的なパスワード変更の促進

- パスワードの暗号化保存(ツール側の仕様確認)

特にノーコードツールを選定する際には、「ユーザーのパスワードがどのように保存されるのか」「平文で保存されていないか」など、認証セキュリティの仕組みそのものの確認も必要です。

多要素認証(MFA)の導入

セキュリティ対策において、もはや標準とも言えるのが「多要素認証(MFA: Multi-Factor Authentication)」です。これは、通常のID・パスワードに加えて、「ワンタイムコード」や「端末認証」などを組み合わせて認証する方法で、第三者が不正ログインを試みた場合の強力な防壁となります。

特に、次のようなシチュエーションで有効です:

- 外出先やリモート環境でのアクセス

- 重要な設定画面や管理者権限の操作

- ユーザーのアカウント情報が漏洩した場合の最終防衛策

多要素認証は、対応しているノーコードツールであれば即座に導入すべき機能です。設定自体も「メール認証」「SMS認証」「認証アプリ連携(Google Authenticatorなど)」と多様で、運用負荷は比較的低く抑えられます。

次章では、これらの設定を生かしながら、システム全体の運用・監視体制をどのように整えるかについて解説していきます。

ベストプラクティス③:運用・監視体制の構築

ノーコードツールを活用するうえで、単にアプリケーションを「作って終わり」にせず、継続的な運用とセキュリティ監視体制を整えることが、安定稼働とインシデント対策の鍵となります。

運用フェーズにおけるセキュリティ強化ポイントを「ログ管理」「セキュリティ診断」「インシデント対応」の3つの観点から解説します。

ログの収集とアラート設定

まず最初に行うべきは、アプリケーションに関するアクセスログや操作ログの記録です。これにより、「誰がいつどこから何を行ったか」という行動履歴を可視化でき、不審な操作やエラー発生時の追跡が可能となります。

具体的には以下のようなログを有効に活用します:

- アクセスログ:ユーザーがログイン・ログアウトした日時、IPアドレス

- 操作ログ:フォーム送信、レコード更新、設定変更などの操作内容

- システムログ:エラー発生、異常検知、システム停止など

これらのデータが記録される際、「どのユーザーが行ったのか」はアカウント単位であることが多いため、その意味でも「アカウントの共有」や「共通ID」の使用を可能な限り避けることが望ましいでしょう。

セキュリティ診断:定期的な脆弱性スキャンの実施

ノーコードツールは常に進化しており、バージョンアップや機能追加によって新たな脆弱性が生まれる可能性があります。そのため、定期的なセキュリティ診断(脆弱性スキャン)を行うことで、潜在的なリスクを早期に把握し、対応策を講じる必要があります。

以下のようなチェックポイントが推奨されます:

- パスワード強度やログイン制限の設定は適切か

- フィールドのマスキング・暗号化がなされているか

- バックエンドへの不正アクセスが可能になっていないか

- 外部と連携している機能(Webhook等)が安全に動作しているか

ツールによっては自動診断ツールが用意されている場合もありますし、自社でセキュリティ部門がある場合は第三者による監査を年に一度程度行うことも望ましいです。

インシデント対応フローの策定

万が一、情報漏洩や不正アクセスなどのセキュリティインシデントが発生した場合、対応が遅れることで被害が拡大するリスクがあります。そのため、あらかじめ「インシデント発生時の対応フロー」を策定しておくことが極めて重要です。

以下のような手順を明文化するのが基本です:

- 検知と初期対応:メンバからの異常申告やアラート通知を受け、対象システムの遮断・ログ保全

- 原因調査:ログ分析による侵入経路や範囲の特定

- 社内報告と対外対応:経営層への報告、必要に応じて顧客・関係者へ連絡

- 再発防止策の立案と実施:設定変更、教育の見直し、定期点検体制の整備

これらをあらかじめワークフロー化し、担当者の割り当てや連絡体制を明確にしておくことで、いざというときに迅速に対応できます。

運用監視は、セキュリティ対策の最後の砦です。開発時の対策だけでなく、運用中の継続的な見守りと対応体制の整備によってこそ、本当の意味で「安心・安全なノーコード運用」が実現します。

ベストプラクティス④:バックアップとリカバリ

ノーコードで構築した業務アプリが、業務の中核を担うようになるにつれ、データの消失やアプリの破損に備えた「バックアップとリカバリ体制」の整備が極めて重要になります。

特にクラウド型ノーコードツールは、手元にデータの物理的なコピーがないケースが多いため、「万が一」のときにいかに早く・確実に復旧できるかが、ビジネス継続性(BCP)の大きなカギを握ります。

バックアップは運用のタイミングに応じて取得を

クラウドベースのサービスを利用する際には、まず前提として、システム障害やトラブルが発生した場合に備えたバックアップ機能が用意されているかどうかを確認する必要があります。これは、信頼できるサービスであることの証であり、特に業務データを扱う場合には必須の確認事項です。

加えて、以下の点を事前に把握しておくことが推奨されます:

- バックアップがいつ(どのタイミングで)実行されているか

- その保存期間は何日間か、過去に遡ってどの時点の状態を復元できるのか

- 管理者が任意のタイミングでデータ保存・復元を実行できる仕組みか

これらの仕様を把握することで、「いざという時に本当に復元できるのか?」という根本的な不安を取り除くことができます。

一方で、日常的な操作や業務においては、バックアップのタイミングを明確にし、日常業務の中に自然に組み込んでいくことが大切です。突発的な障害やヒューマンエラーに備えるだけでなく、データの変更履歴や構造の把握にも役立ちます。

以下のような運用が推奨されます:

- アプリの構成変更・項目追加・フィールド設定変更の前後にデータのエクスポートを行う

- 月次締めや業務上の区切りごとに定期バックアップのルーチンを設定

- 大量のデータ削除・インポートを行う前には必ずエクスポートを残す

バックアップは、CSV形式やスプレッドシート形式で保存し、復元手段として活用できる状態で保管することがポイントです。保存先や取り扱い方についても、社内ルールに基づき明確化しておくと安全です。

バックアップデータの保管場所と暗号化

バックアップを取得した後、それをどこに・どう保存するかも、セキュリティ上の重要な課題です。せっかく取得したバックアップも、保管先が脆弱であれば意味をなしません。

以下の点を確認・実施しましょう:

- クラウドストレージは暗号化保存が可能なものを使用(AES256など)

- パスワード付きZIPファイルや暗号化ツールの使用による手動バックアップの保護

- 社外のストレージを使用する場合は接続元IP制限やアクセス制限を設定

- 重要データは複数拠点(オンプレミス+クラウド)での冗長保存

また、自社で管理できる社内ストレージや閉域ネットワーク環境での保存も検討対象となります。これにより、万が一クラウドベンダー側に障害が発生した場合でも、最低限のデータ保護が担保されます。

定期的なリカバリテストの実施

バックアップを取得していても、「実際に復元できるか」を試したことがない、という企業は少なくありません。特にノーコードツールでは、バックアップからの復元操作が複雑だったり、一部の設定(フィールド構成など)が戻らないケースもあり得ます。

そのため、半年に一度、少なくとも年に一度は以下のようなリカバリテスト(演習)を実施しましょう:

- アプリ構成データからアプリ自体の復元を試みる

- 任意のアプリをコピーし、バックアップからデータを復旧する

- バージョンの違うファイルを戻すことで、差異を確認する

- 実際に利用者側の操作で復元を試み、手順マニュアルの妥当性を検証

これにより、災害時や人為的な削除ミスが発生した際の対応力を高めることができます。また、バックアップ体制の強化は、取引先への説明責任や監査対応の観点からも評価されるポイントです。

次章では、ノーコードツール活用時に見落とされがちな「外部システムとの連携に潜むリスク」について掘り下げて解説します。

ベストプラクティス⑤:外部連携時の注意点

ノーコードツールはその柔軟性の高さから、他システムやクラウドサービスと連携して活用されるケースが多くあります。しかし、こうした外部連携の際に生じるセキュリティリスクは見落とされがちです。

この章では、ノーコードツールを他サービスと併用する場合に想定されるリスクと、その対処法について解説します。

ファイルインポート・エクスポート時のリスク管理

APIなどの常時接続ではなく、CSVやExcel形式などの手動によるファイル連携を採用しているケースでも、データの取り扱いには十分な注意が必要です。以下のようなポイントをチェックしましょう:

- ファイル共有リンクの公開範囲の確認(社外からアクセス可能になっていないか)

- パスワード付きのZIP圧縮など、データ送受信時の保護措置

- データ転送後のファイル削除・保管ルールの徹底

- 同期前後でのデータ整合性確認の運用フロー作成

一見「安全に見える」手動連携も、取り扱い方次第では情報漏洩につながるため、定型業務化+チェックフロー整備が効果的です。

他サービスのアクセス制御・認可設定

外部ツールと連携する場合、そのツール自体のアクセス制御設定も重要です。たとえば、Googleスプレッドシートを連携先として使っている場合でも、

- 閲覧権限が「全社公開」「リンクを知っていれば誰でも可」になっていないか

- 編集権限が意図しないユーザーに付与されていないか

- 二段階認証(MFA)が有効になっているか

などをツール側の管理画面で定期確認することが推奨されます。ノーコードツールに閉じた対策だけでなく、外部サービスのセキュリティ設定まで含めたガバナンスが必要です。

権限の引き継ぎや間接的なアクセスの制御

外部連携の際にもう一つ重要なのが、「間接的なアクセス権限の継承」による情報漏洩リスクです。

たとえば、

- 業務担当者が連携先サービスで管理者権限を保持したまま退職した

- グループで共有された連携先ファイルのURLが、第三者にも再共有された

といったケースでは、自社システムにアクセス権限がないはずの人物が、連携経由で情報に触れられる状況が発生する可能性があります。

これに対しては、

- 定期的なアクセス権限レビュー

- メンバー交代時の連携設定の見直し・トークンの無効化

- 外部共有用リンクの期限付き発行と使用制限

などを取り入れ、連携のたびに「その接続がいま必要か?」を見直す意識が大切です。

次章では、ここまでの内容を踏まえて、実際に「完全ノーコードツール@pocket(アットポケット)」で設定可能なセキュリティ機能や画面操作例を紹介し、現場での実装を後押しします。

具体的な@pocketでの設定例

ここまでに解説してきたノーコードツールにおけるセキュリティベストプラクティスを、実際のクラウド型ノーコードツール「@pocket」上でどう実現できるのかを紹介します。現場の運用にそのまま活かせる設定例として、@pocketの具体機能をもとにポイントを解説します。

ユーザーの管理とパスワード

@pocketでは、システム管理者と呼ばれる権限者でなければユーザーアカウントの発行・メンテナンス、利用停止措置を行うことはできず、権限者以外がこれらの設定情報を閲覧してしまったり設定変更する事を防ぎます。

また、パスワード情報は全てハッシュ化されており、パスワード流出からの被害拡大に繋がることを防いでいます。

ベンダや管理者であっても各ユーザーのパスワードを知ることは不可能であり、ユーザーがログインする際の画面表示においても、入力中のパスワードは全てマスキング表示されるので、盗み見・なりすましログインなどを含む人為的な漏洩リスクを最小限にしています。

(パスワード忘れ等の際は管理者による再発行後ユーザー自身が書き換えを行うことで、業務の継続性を損ないません)

権限設定画面:ロール別のアクセス管理

@pocketでは、ユーザーの業務役割に応じた明確なロール分担が可能です。以下の4つの権限体系により、必要な範囲に応じた操作権限を的確に割り当てることができます。

- システム管理者:アカウントの作成・管理、アプリの作成・編集・削除、他ユーザーへの権限付与が可能

- アプリ管理者:アプリの作成・編集・削除・アプリへの権限付与のみが可能

- ポータル管理者:ポータルに関する作成・編集・削除・権限付与のみが可能

- 上記以外の一般ユーザ:管理者が許可したアプリ・ポータルへのアクセス・閲覧・データ編集のみが可能

さらに、アプリ単位で登録データの内容に応じたレコード自体の閲覧・編集可否、そして登録項目ごとに個別の閲覧可否設定が可能です。これらのアクセス制御は以下の単位で設定できます:

- 個人単位

- 役職単位

- 所属部門単位

- 任意に作成したグループ単位

これにより、「最小権限の原則(PoLP)」に基づいた精緻で柔軟なアクセス管理が実現できます。たとえば、営業部の部長は全件の顧客情報を閲覧でき、担当者は自分が登録・担当する顧客データのみ閲覧・編集可能、などの運用が可能です。

機密情報フィールド:表示制御とマスキング

@pocketでは、フィールドごとに「閲覧制限」「編集制限」「表示マスキング」を設定できます。たとえば以下のような対応ができます:

- 従業員情報の「給与」や「評価コメント」欄は、管理職のみ閲覧可能

- 「顧客の銀行口座情報」はマスキングして表示(例:「****1234」)

情報の重要度に応じてフィールド単位で閲覧・編集の制限やマスキング表示を適用することで、誤操作や内部不正への備えとなります。

ログ確認画面:操作履歴の可視化と監査

@pocketでは、ユーザーごとの操作履歴を可視化できる監査ログ機能や履歴機能が備わっており、サービスの利用開始時点で自動的に記録が開始されます。

また、変更履歴の保存機能などを組み合わせることで、次のような情報を記録・確認できます:

- 誰がいつ、どのような機能操作を行ったのか

- 誰がいつ、どのデータのどの項目を何から何に書き換えたのか

- 編集・削除・設定変更といった、実行操作の内容・種類

これらのログを活用することで、セキュリティインシデントの早期発見やログを遡っての原因究明、アクセス権限の見直しに活かすことが可能です。また、定期的な確認や外部監査対応の基盤としても非常に有効です。

次章では、これまでの記事内容を総括し、実務でのセキュリティ強化に向けたステップや@pocketの活用促進に関する提案を行います。

まとめと次のステップ

本記事では、「ノーコード活用におけるセキュリティ対策」をテーマに、業務アプリの開発・運用における重要なリスクと、その対処法について体系的に解説してきました。

特に以下の5つの観点から、ノーコードツールを安心・安全に活用するためのセキュリティベストプラクティスを整理しました:

- アクセス権限の設計

- ロールベース管理と最小権限の原則

- 個別・組織単位での柔軟な制御

- データ保護と暗号化

- フィールドマスキングとハッシュ化

- 多要素認証の導入とパスワード管理の徹底

- 運用・監視体制の構築

- 操作ログとアクセスログの収集・監視

- セキュリティ診断とインシデント対応フローの整備

- バックアップとリカバリ

- 運用に応じたバックアップ取得と保管ルール

- 定期的なリカバリテストの実施

- 外部連携時のリスク管理(API非使用前提)

- 手動ファイル連携時の情報管理

- 間接アクセスや誤共有への制限と見直し

さらに、クラウド型ノーコードツールである@pocketを活用した具体的な設定例として、アクセス権限・機密情報管理・監査ログ機能を通じて、現場で即活用可能なセキュリティ実践例もご紹介しました。

今すぐ取り組める次のステップ

ノーコードツールの導入や運用を進めるにあたり、セキュリティを意識した以下のようなアクションが効果的です:

- 現在のアプリ利用状況を棚卸しし、権限設定とログ監視の見直しを行う

- 各部門の業務に関与するアプリごとに「責任者」と「データ分類」を明確化する

- 半期ごとのバックアップ・リカバリ演習と、操作ログレビューをルーチン化する

- システム管理者・アプリ管理者向けに、@pocketの設定研修やハンズオン導入を実施する

システム的なセキュリティ対策と運用的なシステム対策、そしてセキュリティに対する意識の高さを兼ね備えることが、総合的なセキュリティ対策の実現と言えるでしょう。

@pocketを活用したセキュアな業務運用を始めましょう

@pocketは、ノーコードの利便性と企業向けのセキュリティ管理機能の両立を実現したツールです。

権限設定やログ監査、情報保護の実装を通じて、業務現場に最適なデジタル基盤を構築できます。

無料トライアルをご希望の方へ:

公式サイトより簡単にトライアル申し込みが可能です。ぜひ一度、現場業務に合わせたノーコードの世界を体験してみてください。

無料トライアルはこちら👉

今後も安全な運用体制を整えつつ、ノーコードの可能性を最大限に活かしていくために、本記事が皆様の取り組みの一助となれば幸いです。